Überlegen Sie sich ein drahtloses Headset zu kaufen, hadern aber noch betreffend Sicherheit? Der Markt bietet verschiedene Technologien und Geräte. Deshalb ist es nicht ganz einfach, die Übersicht zu gewinnen. Wir sagen Ihnen, wie sicher Ihre Bluetooth- oder DECT-Verbindung ist und wie Sie sich zusätzlich vor Lauschangriffen sichern können.

Die Vorteile von drahtlosen Headsets sind nicht von der Hand zu weisen: das lästige Kabel fällt weg und die Mobilität bei der Arbeit wird um ein Vielfaches verbessert. Wieso also nicht auf kabellose Headsets umsteigen? Machen Sie sich Sorgen betreffend die Sicherheit?

In den letzten Monaten las auch ich immer wieder Nachrichten von Hackerangriffen auf Bluetooth-Verbindungen. Hacker können sich Zugriff zu den Daten auf Ihrem Telefon nehmen und, je nachdem mit welchen Geräten Sie ihr Mobile gepairt haben, auch auf Ihre Waschmaschine (IoT) oder Ihren Computer. Man spricht hier auch von „Man-In-The-Middle“-Angriffen.

Das muss aber nicht sein. Wir möchten deshalb über die Verbindungstechniken von Headsets und Telefonanlagen schreiben und aufzeigen, wie Sie weiterhin sicher in Verbindung bleiben.

Wie sicher ist Bluetooth?

Bluetooth ist in aller Munde und lässt immer mehr Geräte miteinander kommunizieren. Nicht nur der Kühlschrank und meine intelligenten Socken, sondern auch meine Telefonanlage nutzt gerne diese Verbindungstechnologie, um sich mit meinem Kopfhörer kurz zu schließen.

Damit sich zwei Geräte kurzschließen, ist allerdings einiges nötig. Und nur jemand mit sehr viel technischem Fachwissen sowie einer kostspieligen Ausrüstung ist dazu in der Lage, sich bei diesem Vorgang dazu zu schalten. Und das eigentlich auch nur, wenn sich der Hacker genau zu jenem Zeitpunkt einschaltet, wenn sich die zwei anderen Geräte „pairen“. Und damit sind wir bereits beim ersten von drei Schritten, die es zu einer sehr sicheren Verbindungstechnologie machen.

1. Pairing

Stehen zwei Geräte mit Bluetooth beieinander und ist bei beiden die Technologie angeschaltet, können sich diese „pairen“. Dabei wird ein gemeinsamer Schlüssel generiert, der nicht per Funk gesendet wird aber danach bei beiden Geräten hinterlegt ist.

2. Authentifizierung

Danach folgt die Authentifizierung. Dabei werden anhand des vorher generierten Schlüssels Daten hin und her geschickt und vom jeweils anderen Gerät wieder entschlüsselt. Ohne den Schlüssel ist es sozusagen unmöglich die Nachrichten zu entziffern und sich in diesen Prozess einzuschleusen.

3. Verschlüsselung

Ist die Verbindung sichergestellt, ist jetzt noch Zeit, den Datenstrom zu verschlüsseln. Ein weiterer Algorithmus macht es möglich, dass die Adresse des Masters, die Echtzeituhr und ein zusätzlicher Chiffrier-Schlüssel die Daten weiter absichern.

Das Pairing ist der anfälligste Vorgang. Gerade bei älteren Geräten ist der Schlüssel teilweise einfach aufgebaut oder sogar ein Standard-PIN – zum Beispiel bei älteren Freisprechanlagen im Auto. Wenn Sie merken, dass die Verbindung unterbrochen wird und sich das Gerät nochmals frisch koppeln möchte, brechen Sie den Vorgang am besten ab und pairen Sie die Geräte erst wieder, wenn Sie sich nicht in grossen Menschenmengen befinden.

Diese Faktoren erschweren es potentiellen Mithörern extrem und verhindern Lauschangriffe im grossen Stil. Aber wie sieht es bei DECT-Geräten aus?

Hört jemand mit bei DECT?

Wir können Sie auch hier beruhigen: DECT „Digital Enhanced Cordless Telecommunications“ ist eine sehr sichere 1,8 GHz Verbindungstechnologie. Zwar handelt es sich hier um eine Funkübertragung aber auch diese ist bereits ab Werk mit TDMA (Time Division Multiple Access) und einer dynamische Kanalauswahl über 10 Trägerfrequenzen ausgestattet.

Bei unseren DECT Headsets ist zum Abgleich der Verschlüsselung ein physikalischer Kontakt notwendig (Einsetzen des Headsets in die Basis). Die ganze Pairing- und 64-Bit-Authentifizierungsschlüsselung, berechnet nach Authentication Algorithm (DSAA), dauert nur wenige Sekunden. Sollte dies nach 120 Sekunden nicht erfolgreich passiert sein, verlässt das Headset automatisch den Pairing-Modus. Hierdurch wird sichergestellt, dass der Versuch, ein Headset bei der Basisstation zu registrieren, nur stattfinden kann, wenn der Nutzer das Pairing bewusst eingeleitet hat.

Eine Anmeldung „over-the-air“ ist dank des Nutzerauthentifizierungsschlüssels nicht möglich. So ist sichergestellt, dass zwischen Headset und Basisstation keine Kommunikation stattfindet, wenn keine gegenseitige Authentifizierung erfolgt ist.

Die Verbindung zwischen Ihrem Kopfhörer und der Telefonanlage sollten also keine Sicherheitsrisiken im Weg stehen. Wie steht es nun aber mit der Übermittlung der Daten? Mit der Umstellung auf All-IP wird die Sprache in Zukunft als Datenpaket per Internet-Protocol durch die Welt gesendet. Und dort lauert doch an jeder Ecke ein Hacker. Oder nicht?

Sichere Verbindung trotz All-IP

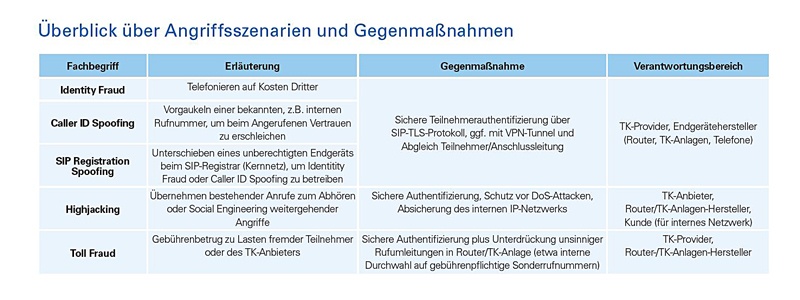

Werden Sprachdaten ungesichert im Internet versendet, kann das durchaus zum Sicherheitsrisiko werden. Es muss allerdings nicht. Denn die Anbieter von All-IP haben sich dazu ebenfalls Ihre Gedanken gemacht und bieten aus diesem Grund verschiedene Möglichkeiten für die Sicherheit Ihrer Gesprächsdaten an. Hier sehen Sie, welche Gefahren im Internet lauern und wie man dagegen vorgehen kann:

Die Deutsche Telekom widmet diesem Thema ebenfalls einen Beitrag. Gemäss dem Beitrag werden die Gesprächsdaten bei der Deutschen Telekom in einem separatem Netz verschickt. Dieses bedient sich zwar ebenfalls dem Internet Protocol, ist aber nicht für den Normalverbraucher zugänglich. Somit stellt der Anbieter ein gesichertes Internet innerhalb des Internets für seine Nutzer zur Verfügung. Bei anderen Anbietern ist das laut der Deutschen Telekom nicht unbedingt der Fall. Hier können Sie sich eingehende über das Thema informieren.